Was passiert eigentlich, wenn man auf den Link in einer dubiosen Email klickt? Und was genau ist Phishing?

Definition

„Unter dem Begriff Phishing versteht man Versuche, über gefälschte Webseiten, E-Mails oder Kurznachrichten an persönliche Daten eines Internet-Benutzers zu gelangen und damit Identitätsdiebstahl zu begehen.“ (Quelle: Wikipedia).

Der Angriff

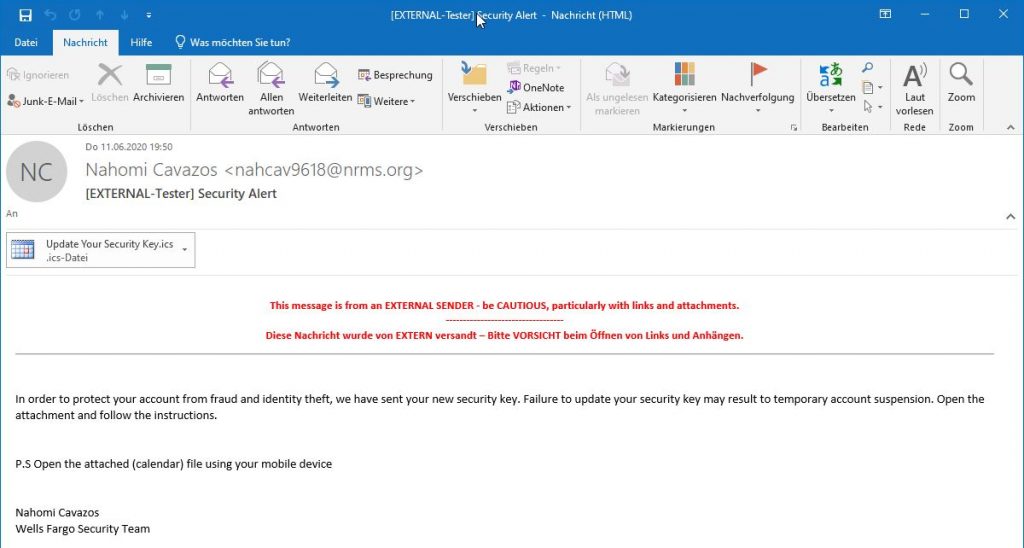

Was ich in keinem Fall zum Nachmachen zu Hause empfehle (und in der Arbeit auch nicht!), demonstriere ich nun in einer sicheren Umgebung. Start ist eine Email, die ich vor ein paar Tagen erhalten hatte:

Hinweis: Der rote Text sowie der Betreff „[External-Tester]“ wurden von meiner Sicherheitssoftware hinzugefügt.

Angeblich erhalte ich von Nahomi Cavazos mit der Absenderadresse nahcav9618@nrms.org einen dringenden Aufruf der Firma Wells Fargo, einen „Sicherheitsschlüssel“ zu aktualisieren. Mmmh, komisch, wo ich doch kein Kunde von Wells Fargo bin. Interessant auch an dieser Angriffsmethode, dass im Anhang eine Kalenderdatei ist, die ich offensichtlich aufmachen muss. Warum eigentlich eine Kalenderdatei? Weil Sicherheitssoftware – wie auch in diesem Fall – keine Schadsoftware erkennt und die Email zustellt. Die Chancen stehen also sehr gut für den Angreifer, dass die Email ihr Ziel erreicht.

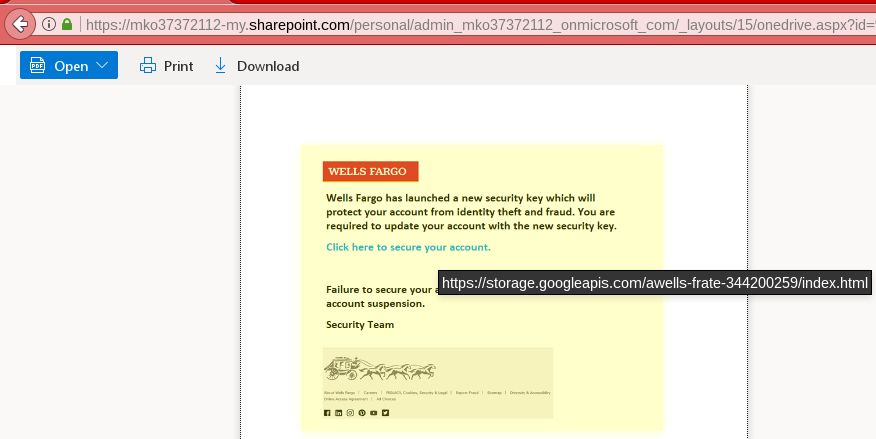

Der Kalendereintrag mit dem Titel „Update Your Security Key“ enthält einen weiteren Text mit einem Link zu einer Web-Adresse (URL) auf sharepoint.com:

You have a new message from Wells Fargo Security Centre. Click or copy the link below to read. https://mko37372112-my.sharepoint.com/:b: /g/personal/admin_mko37372112_onmicrosoft_com/ERto2NKXu6NKm1rXAVz1DcMB431N 0n1QoqmcqDRXnfKocA?e=QE1IPX

Hinweis: Ich habe die Adresse leicht verändert, so dass niemand auf die nun folgende Webseite kommt.

Klickt man nun auf diesen Link, erscheint eine Webseite, die erneut (!) das Anliegen erklärt und einen zweiten Link „Click here to secure your account“ anbietet:

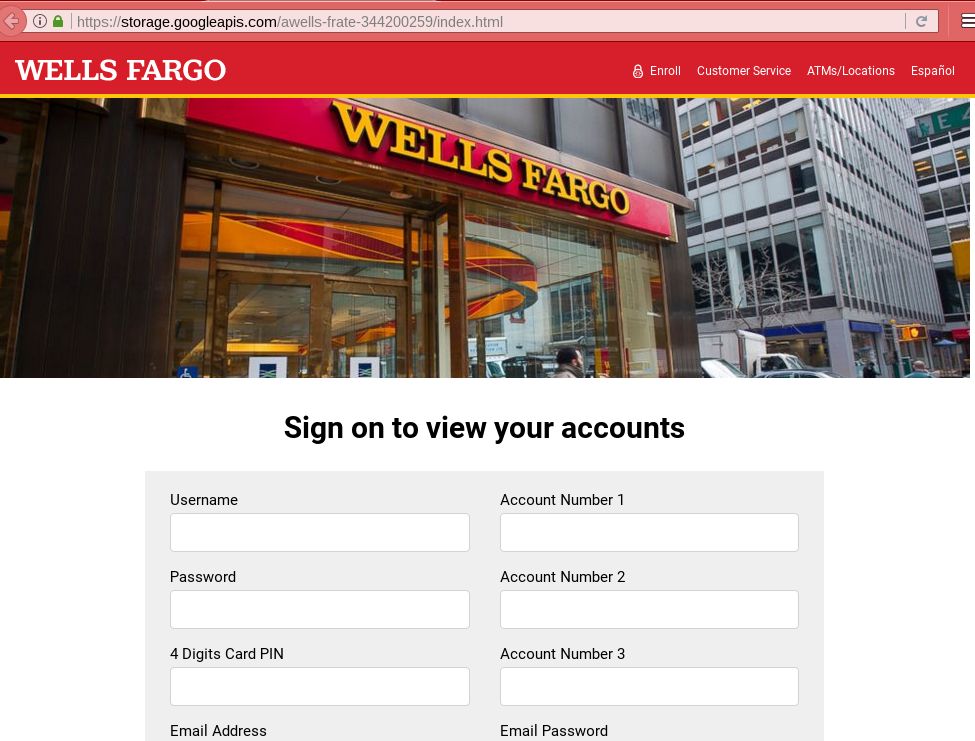

Auch auf diesen Link habe ich geklickt, jetzt kommt endlich die vermeintliche Einwahlseite von Wells Fargo:

Spätestens jetzt muss uns auffallen, dass wir nicht bei wellsfargo.com gelandet sind, sondern bei einer Webseite mit dem Namen storage.googleapis.com. Sowohl der wohlklingende Name „Google“ als auch das geschlossene Sicherheitsschloss im Browser dürfen uns nicht täuschen.

Wenn nun der Anwender seine Anmeldedaten in die Maske eingibt, hat der Phishing-Angriff funktioniert: Der Angreifer hat die Anmeldedaten zu einem Konto bei Wells Fargo und kann diese Information missbrauchen.

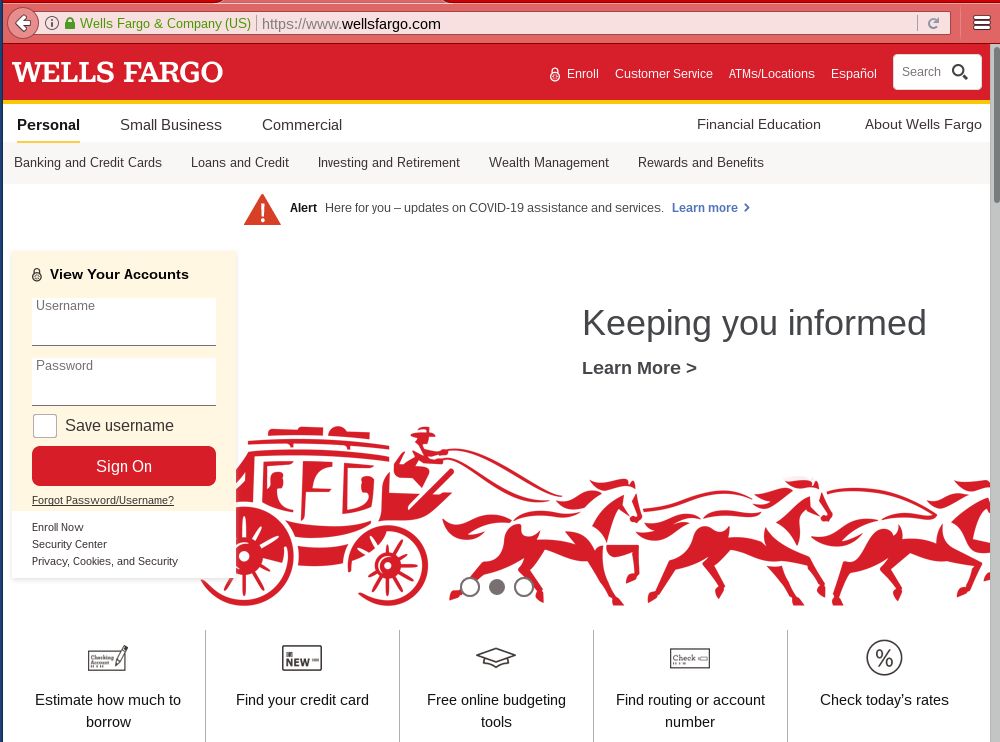

Nach der Eingabe der Anmeldedaten erhält der Anwender die richtige Startseite von Wells Fargo und wird sich wundern, warum er sich noch einmal einloggen muss:

Resümee

Auch bei dieser Art von „Schadsoftware-losen Angriffen“ (Fachbegriff „malware less attacks“) ist es sehr wichtiger, dass Sie immer auf der Hut sind, wenn dubiose Emails im Postfach landen. Seien Sie besonders vorsichtig, wenn eine Email folgende Merkmale besitzt:

- Sie kennen den Absender nicht und haben die Email auch nicht erwartet

- Die Absenderadresse passt nicht zum Inhalt der Email (in obigem Beispiel passt „Nahomi Cavazos nahcav9618@nrms.org“ nicht zur Firma Wells Fargo)

- Viele Rechtschreibfehler

- Ungewöhnliche Anrede (kein Name, Du, Anrede fehlt oder ist durch einen Platzhalter ersetzt worden)

- Sie werden nach Anmelde- oder Bankdaten gefragt

- Im Anhang befindet sich eine ausführbare Datei (kann verschiedene Endungen haben, die Endung kann auch verschleiert sein)

- Im Anhang befindet sich eine Datei, die Makros erlaubt (z.B. Word, Excel oder PDF. Aktivieren Sie keine Makros, auch nicht nach Aufforderung)